關鍵產業供應鏈已成為產業政策發展主軸,電子業者遇到的挑戰將從產業層級提升至國家安全層級。同時缺料問題依舊未解,加上高利率時代來臨,未來供應鏈挑戰的複雜程度只會有增無減。

電動車/人工智慧產業所受衝擊明顯

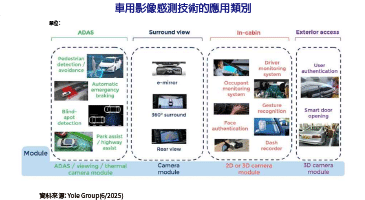

電動車之所以被列為戰略產業原因有二,其一為汽車製造能撐起龐大的勞動人口,這些勞動人口隨著技術提升,其技能也朝向中高階勞動力邁進,對於提高一國的人口工作技能有所助益。其次,部分汽車產業已經開始出現壟斷性質,從過去的燃油車到當前的電動車皆是,電動車又涉及軟體競爭力,加上潔淨能源的興起,一國若能掌握電動車供應鏈,能同時在數位科技與乾淨科技上取得優勢。美國的通膨法案為最好示範,透過巨額補貼與半強迫性的要求,將美國、韓國、歐洲汽車業者引導至美國設廠。而美國本身強項為軟體產業,正好能與這些業者合作,進一步延伸軟體的服務範圍外,又能阻絕中國的軟體滲入他國的汽車供應鏈,未來乾淨供應鏈可能從網通設備一路延伸到汽車產業鏈。

人工智慧成為國安問題已非新聞,但各國目前正在從相關安全倡議進入到立法階段,甚至受到強制干涉,阻止部分技術投入研發與應用,避免落入不當國家手中,雖然科技業Google的執行長皮采認為干涉AI發展會使得國力不均,例如中國將超越美國,但拜登政府的立場依舊強硬,就人工智慧對社會、經濟和國家安全的「潛在風險」提出警告,並認為企業需要「確保重要的保護措施從一開始就內建在人工智慧系統的開發中」,而非出事後才思考如何彌補,這種事前思考的思維在過去雖有呼籲。但少有從政府開始帶頭執行,而目前狀況丕變,如何不讓人工智慧進入「西部荒野時期」的野蠻成長是立法重點。同時,使用誰的開源社群、使用誰的編碼、誰來編碼也成為關注焦點。對美國而言,任何與中國、俄羅斯陣營沾邊的技術與團隊未來勢必受到嚴厲封鎖,部分企業天真成立雙總部,以為在兩邊各自尋找研發團隊就能服務在地市場,現在可不是這麼一回事。

Open AI是最近的案例,ChatGPT的熱潮也引起監管單位注意,政策制定者已經開始在權衡可能造成的國家安全問題的風險。參議院國土安全委員會舉行的聽證會要求OpenAI的首席執行長Sam Altman就其服務與技術帶來的風險做出說明,由於美國不若歐盟具備完整的數據隱私法,因此數據隱私將成為美國在人工智慧立法的下個重點,這點從拜登政府態度就可明確看到。

軟/硬體供應鏈資安成兵家決勝之地

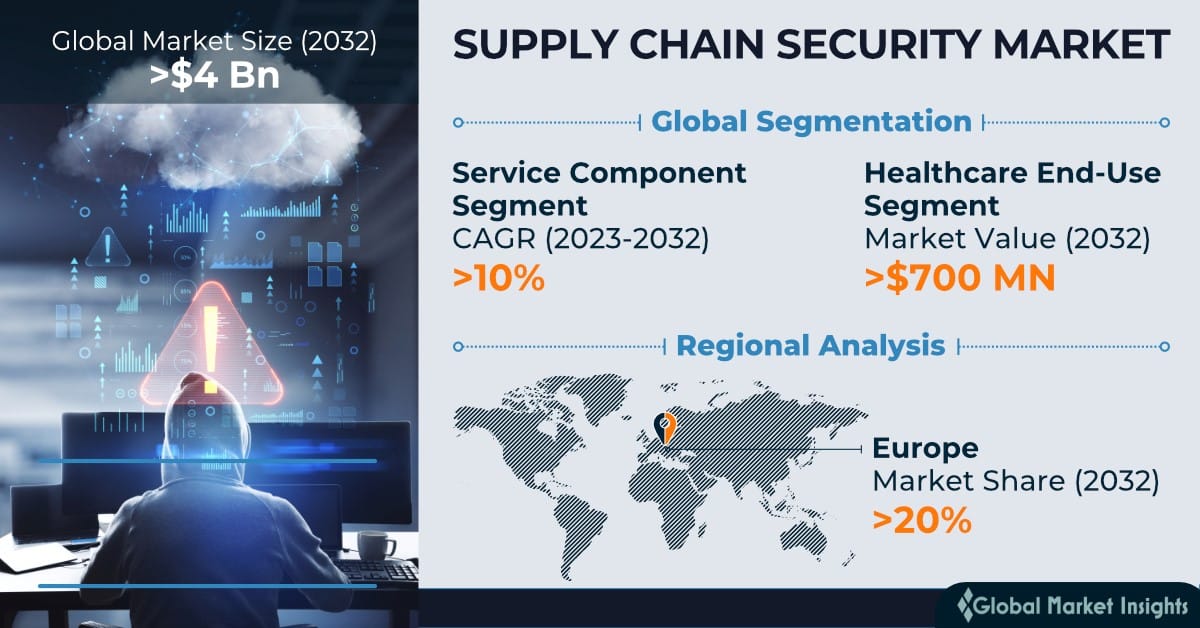

根據Global Market Insights的一項新研究報告,到2032年,供應鏈資安市場估值預計將超過40億美元(圖1)。在疫情爆發之後,越來越多企業採用全通路方法和線上購物,是推動供應鏈安全軟體開發的關鍵因素。根據2020年人口普查局的年度零售貿易調查,2020年電子商務銷售額大幅提升43%至2,442億美元。該趨勢表明,為防止盜竊、假冒和其他詐欺行為,對供應鏈即時追蹤和可視性的要求正在迅速上升,因此,建立供應鏈安全框架將成為一種解決方案,為從倉庫到消費者的貨物提供端到端的控制。

從製造面來看,對單一供應商的資安攻擊可能造成客戶與其相關連供應商造成連鎖反應,例如生產及配送延遲、產品缺貨、供需失衡、價格上漲與消費者疑慮,甚至執法單位的介入。因勒索軟體攻擊而導致的停機、遠端存取盜竊、未修補軟體、攻擊都是製造階段中常見的攻擊手法。這些使得供應鏈資安成為新市場,常見的供應鏈資安業者如FourKites、Testo、Signatrol、TagBox Solutions、Sensitech、Roambee、ORBCOMM、Oracle Corporation、Omega Compliance、LogTag Recorders、IBM Corporation、Emerson Electric Co.、ELPRO-BUCHS AG、Altana AI。

根據安永2021年全球資安調查,僅33%的資安長有信心供應鏈在出現網路威脅發動者時具備足夠的防禦及復原能力。而常見的供應鏈網絡攻擊動機包括勒索、資產竊取、服務或流程中斷、內部威脅,甚至出於政治或競爭目的,供應鏈系統中的許多當事方,仍欠缺整合資訊科技系統與營運系統的企業層級資安策略,使得供應鏈中的各連接節點易受資安攻擊。

以醫療保健領域而言,由於供應鏈自動化和智慧化設備普及,供應鏈資安市場預計到2032年將達到7億美元,供應庫存自動化可以讓醫療保健業者更節省預算,並透過減少易腐敗商品的超量訂購來幫助業者減少浪費。企業越來越意識到供應鏈安全政策在提高患者安全、遵守監管指南和防範網路威脅方面的作用,這也將推動對醫療保健應用的服務需求。其他如汽車、半導體、電子的供應鏈也開始著重資安議題,否則容易受到供應鏈夥伴與政府的「關注」,事實上,當前供應鏈查核中也將資安列入必要稽核項目。

上述提及的議題多半與硬體供應鏈安全有關,這幾年另種觀念:軟體供應鏈也開始受到重視,軟體供應鏈攻擊的影響不亞於硬體供應鏈,鑑於軟體供應鏈複雜度相當高,並且由許多持續更新的軟體組成,使得惡意行為者可以採取的發動攻擊的途徑很多。例如,部分軟體由從開源套件庫下載,考慮到開發人員使用它們的頻率以及開發對組織的信任,這些平台已成為一種越來越常見的攻擊方式。根據GitHub的調查,85~97% 的企業代碼庫來自開源套件庫,其中兩個套件庫npm 和 PyPI,在過去四年中對其平台的攻擊數量大幅成長 300%,影響了全球數以千計的軟體供應鏈。這些開源軟體庫若本身有毒,對企業而言則難以預防。常見的軟體供應鏈攻擊類型的一種是IconBurst,這是2022年的資安事件。使用者在npm上發現了兩打以上的錯誤網路域名包,與近期的攻擊一樣,IconBurst攻擊者使用了域名仿冒——將惡意包上傳到名稱與同一平台上的流行包和合法包非常相似的套件庫。由於開發人員急於完成他們的工作,經常被誘騙下載這些錯誤域名包,例如在IconBurst中發現的其中一個惡意包遭下載17,000多次。